在当今网络技术高速发展的背景下,网络诊断与数据分析能力已成为IT从业者的核心技能。本文将以Linux系统中备受推崇的开源工具tcpdump为核心,系统讲解其从下载安装到实战应用的全流程,助力读者掌握网络数据包捕获的底层逻辑与高阶技巧。

作为基于命令行的网络嗅探器,tcpdump凭借其轻量化、高灵活性和跨平台特性,成为网络协议分析领域的标杆工具。与Wireshark等图形化工具相比,tcpdump具备三大独特优势:

1. 低资源消耗:仅需数MB内存即可运行,适用于服务器等资源受限环境

2. 精准过滤能力:支持基于协议类型、IP地址、端口号等50余种过滤表达式,可精准捕获目标流量

3. 脚本集成优势:命令行输出格式便于与Shell/Python等脚本结合,实现自动化分析

推荐通过tcpdump官网下载最新稳定版源码包,同时需下载依赖库libpcap。国内用户可通过CSDN等平台获取已验证的安装包组合(含libpcap-1.10.3与tcpdump-4.99.3)。

使用root权限执行以下步骤:

bash

安装编译工具链

yum install gcc flex bison -y CentOS/RHEL

apt install build-essential flex bison -y Debian/Ubuntu

安装libpcap(需先解压源码包)

cd libpcap-1.10.3

/configure && make && make install

bash

安装tcpdump主程序

cd tcpdump-4.99.3

/configure --prefix=/usr/local/tcpdump

make && make install

常见报错处理:

bash

tcpdump -i eth0 -nnvvS -c 100 捕获eth0网卡前100个原始包

tcpdump host 192.168.1.100 and port 80 特定主机HTTP流量

bash

tcpdump -w traffic.pcap -C 100 -W 10 分卷保存(每文件100MB,保留10个)

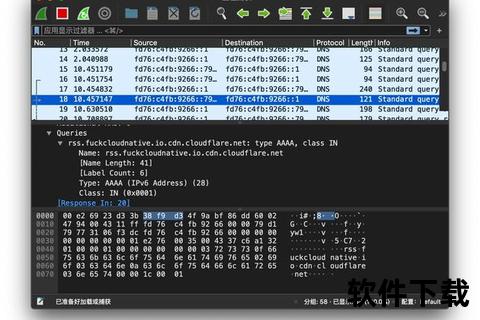

tshark -r traffic.pcap -Y "http.request" 配合Wireshark进行深度解析

1. 权限控制:通过`-Z user`参数降权运行,避免root权限滥用

2. 法律合规:仅捕获授权网络流量,企业环境需签署协议后操作

3. 隐私保护:使用`-s 0`捕获全报文时,需对敏感字段进行脱敏处理

1. 网络故障诊断:某电商平台通过`tcpdump port 3306 -s 0`捕获MySQL慢查询

2. 安全审计:金融机构使用`tcpdump 'tcp port 22 and (tcp[13] & 0x07 != 0)'`检测SSH暴力破解

3. 协议逆向工程:物联网企业解析私有TCP协议时,配合Hexdump进行报文结构分析

随着云原生技术的普及,tcpdump正在与eBPF技术深度融合,新一代工具如bpftrace已实现内核级抓包。开源社区数据显示,2024年tcpdump在容器环境的使用量同比增长210%,其轻量化特性在Kubernetes集群监控中展现独特优势。

延伸学习:

通过系统掌握tcpdump的底层原理与实战技巧,技术人员将获得透视网络世界的"显微镜",在数字化转型浪潮中占据技术制高点。